日期: 2023年07月21日

Tags:

学习

OSI 七层模型讲解

OSI 分为七层,从上到下为应用层,表示层,会话层,传输层,网络层,数据链路层,物理层。

应用层

为用户的应用程序提供网络服务。

常用协议有:HTTP HTTPS FTP DNS TELNET DHCP等。

表示层

表示层的作用是使通信的应用程序能够解释交换数据的含义,向上为应用层提供服务,向下接收来自会话层的服务。

该层提供的服务主要包括数据压缩,数据加密以及数据描述,使应用程序不必担心在各台计算机中表示和存储的内部格式差异。

会话层

会话层负责建立、管理和终止表示层实体之间的通信会话,该层提供了数据交换的定界和同步功能。

传输层

传输层的主要任务是为两台主机进程之间的通信提供服务,处理数据包错误、数据包次序,以及其他一些关键传输问题。

传输层向高层屏蔽了下层数据通信的细节。因此,它是计算机通信体系结构中关键的一层

其中,主要的传输层协议是TCP UDP。

网络层

网络层的主要任务是选择合适的网间路由和交换节点,确保数据按时成功传送。

在发送数据时,网络层把传输层产生的报文或用户数据报封装成分组和包,向下传输到数据链路层。

数据链路层

数据链路层常简称为链路层。计算机网络由主机、路由器和连接它们的链路组成,从源主机发送到目的主机的分组必须在一段一段的链路上传送。数据链路层的任务就是将分组从链路的一端传送到另一端。

数据链路层传送的数据单元称为帧(Frame)。因此数据链路层的任务就是在相邻结点之间(主机和路由器之间或两个路由器之间)的链路上传送以帧为单位的数据。

物理层

物理层的作用是实现计算机节点之间比特流的透明传送。该层的主要任务是确定与传输媒体的接口的一些特性(机械特性、电气特性、功能特性,过程特性)

TCP/UDP的区别及其使用场景

| | | |

|—|—|—|

||TCP|UDP|

|连接性|面向连接,传输数据前先要建立连接|即刻传输数据|

|服务对象|一对一的两点服务|一对一、一对多、多对多的交互通信|

|可靠性|可靠交付|尽最大努力交付,不保证可靠交付数据|

|拥塞控制|慢开始,拥塞避免,快重传,快恢复|无|

|流量控制|滑动窗口|无|

|传输方式|流式传输|顺序传输|

|应用场景|效率要求低,准确性要求高的场景|效率要求高,准确性要求低的场景|

|实际应用举例|FTP,SSH,HTTP|视频通话,微软远程桌面,DNS服务|

简单的来说,TCP类似于打电话,需要双方同时确认相应才可以建立连接,UDP类似于大水漫灌,即刻传输数据。

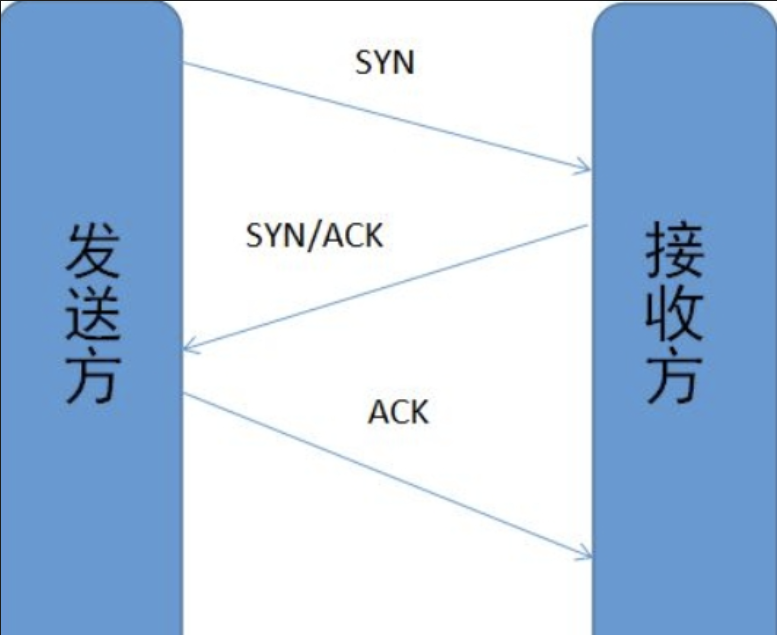

TCP 的三次握手

第一次握手

Client将标志位SYN置为1,随机产生一个值seq=J,并将该数据包发送给Server,Client进入SYN_SENT状态,等待Server确认。

第二次握手

Server 收到数据包后由标志位 SYN=1知道 Client 请求建立连接,Server 将标志位 SYN 和 ACK 都置为1,ack=J+1,随机产生一个值 seq=K,并将该数据包发送给 Client 以确认连接请求,Server 进入 SYN_RCVD 状态。

第三次握手

Client收到确认后,检查ack是否为J+1,ACK是否为1,如果正确则将标志位ACK置为1,ack=K+1,并将该数据包发送给Server,Server检查ack是否为K+1,ACK是否为1,如果正确则连接建立成功,Client和Server进入ESTABLISHED状态,完成三次握手,随后Client与Server之间可以开始传输数据了。

DHCP协议

DHCP,是一个应用层的协议。当我们将客户主机IP地址设置为动态获取方式时,DHCP服务器就会根据DHCP协议给客户端分配IP,使得客户机能够利用这个IP上网。

DHCP采用客户机/服务器结构。DHCP服务器拥有一个IP地址池,当任何启用DHCP的客户机登录到网络时,可从它那里租借一个IP地址,不使用的IP地址就自动返回地址池,供再分配。

路由原理

路由转发可以理解为驿站问题,把数据包理解为货物,各个路由器理解为各地的驿站,各个驿站需要进行互相的货物运输,则就需要对应下一站的地址(下一跳)

路由 -指导报文转发的路径信息,通过路由可以确认转发IP报文的路径

路由表 -路由设备维护着一张路由表,保存着路由信息

路由器 -依据路由转发报文到目的网段的网络设备

直连路由 –直接连到路由器上的网络

静态路由 –管理员手工构建路由表

动态路由 –路由器之间动态学习到的路由表

IP编址

网络位 主机位 子网掩码

IP地址由32个二进制位组成,分为网络位和主机位,通常用点分十进制形式表示。网络号,表示IP地址所属的网段;主机号,用来唯一标识本网段上的某台网络设备。

例如现有IP:192.168.1.1子网掩码255.255.255.0

IP以下方对照表转换为二进制为 11000000.10101000.00000001.00000001

子网掩码以下方对照表转换为二进制为11111111.11111111.11111111.00000000

子网掩码与IP对应,子网掩码数值为1时,表示当前为网络位(标注红色),子网掩码为0时,表示为主机位(标注黑色)

由此对比,子网掩码255.255.255.0由于表示前24位为网络位,也可以写作/24

由此,以上IP可简写为192.168.1.1/24 网络位为192.168.1 主机位为1

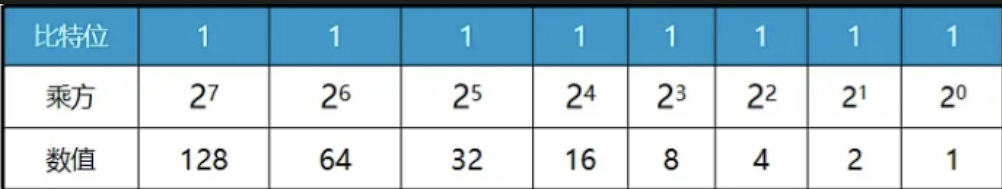

进制转换

由下方表格对照,比特位有8位,如果我想表示255这个十进制数字,按顺序排列,相加数值比特位为1,不相加为0

128+64+32+16+8+4+2+1=255

二进制为11111111

192表示同理,128+64=192,按顺序排列,相加数值比特位为1,不相加为0

所以,二进制为11000000

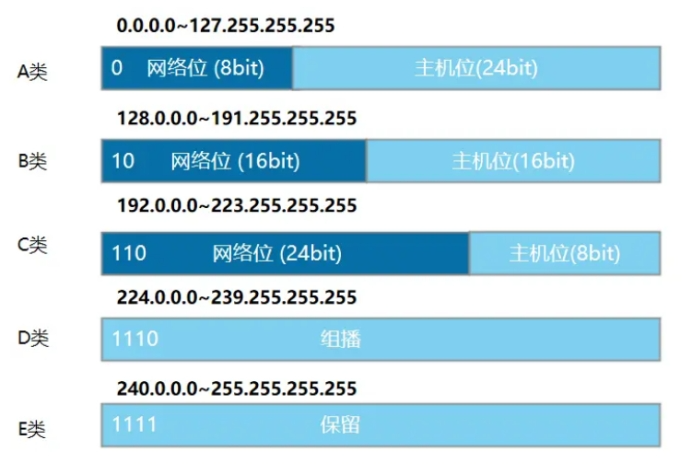

IP地址分类

IPV4地址分为五类,如下图所示

A类,B类和C类地址为可分配IP地址,每类地址支持的网络数和主机数不同。

D类地址为组播地址。主机收到以D类地址为目的地址的报文后,且该主机是该组播组成员,就会接收并处理该报文。

E类地址第一字节的高四位固定为1111。

私有地址范围

10.0.0.0~10.255.255.255

172.16.0.0~172.31.255.255

192.168.0.0~192.168.255.255

特殊地址

127.0.0.0~127.255.255.255

0.0.0.0

255.255.255.255

VLAN作用

VLAN,英文名Virtual Local Area Network,中文名虚拟局域网,由名字可知,VLAN是物理网络上划分出来的逻辑网络。

二层交换设备无法隔离广播域。所谓广播域,是指网络中所有能接收到同样广播消息的设备集合,同一广播域内的终端都能收到广播报文。当二层交换设备收到一个目的地址未知的帧时,会向源接口以外的所有接口广播此帧,交换设备的所有接口连接的节点属于一个广播域。假如不对广播域进行适当分割,可能会导致两个问题:

1.当网络规模变大,接入的设备增多,广播报文就会越来越多,从而浪费带宽。

2.由于报文在局域网内广播,广播域内的每台终端都可以收到整个局域网内的报文,通 过报文捕获可以截取这些报文,获得报文内容信息,影响信息安全。

VLAN技术通过将物理局域网划分成多个逻辑局域网的方式隔离广播域,解决上述问题。

VLAN工作原理

IEEE 802.1q协议规定了VLAN的实现方法,即在传统的以太网帧中再添加一个VLAN tag字段,用于标识不同的VLAN。这样,支持VLAN的交换机在转发帧时,不仅会关注MAC地址,还会考虑到VLAN tag字段。VLAN tag中包含了TPID、PCP、CFI、VID,其中VID(VLAN ID)部分用来具体指出帧是属于哪个VLAN的。

VLAN模式

VLAN分为三种 Access Trunk Hybrid

Access

接入链路,只属于单个VLAN。一般用于接入用户主机、服务器等用户终端设备(云平台服务器、虚拟化接入要起trunk)的下联接口,当access收到数据包时查看是否有VLAN信息,存在VLAN信息会与自己所属的VLAN进行比对如果一致则剥离标签转发数据,否则丢弃。

Trunk

干道链路,可以通过多个VLAN。一般用于连接交换机、路由器、AP等可识别tag的设备,主要作用于级联端口,可以传递不同VLAN信息,当trunk收到数据包时查看是否有VLAN信息,若没有打上默认VLAN的PVID,如果含有VLAN信息则比较是否允许通过是的话接收,否则丢弃。

当trunk发送数据时会比较是否和PVID相同如果是则剥离标签转发,当存在VLAN信息会查看是否是自己允许通过的VLAN进行比对如果一致数据带原有VLAN信息进行转发,否则丢弃。

Hybrid

可以通过多个VLAN。是access和trunk的两种端口混合,既可以转发无VLAN tag报文、也可以转发含有VLAN tag报文,当该接口收到数据是处理方式和trunk相同,而进行数据转发时可以允许多个VLAN通过不带标签,而trunk端口只允许默认VLAN通过时不带标签,可以允许不同VLAN通信,但是不能跨子网。

VLAN 路由互通 模拟外网访问 DHCP自动分配 简易网络模型环境模拟搭建实验

测试需求

1. 内网划分VLAN

2. VLAN间互联互通

3. 内网主机经过路由NAT可以访问模拟外网服务器

4. 内网主机可以经过DHCP服务器自动获取内网IP地址

实验环境介绍

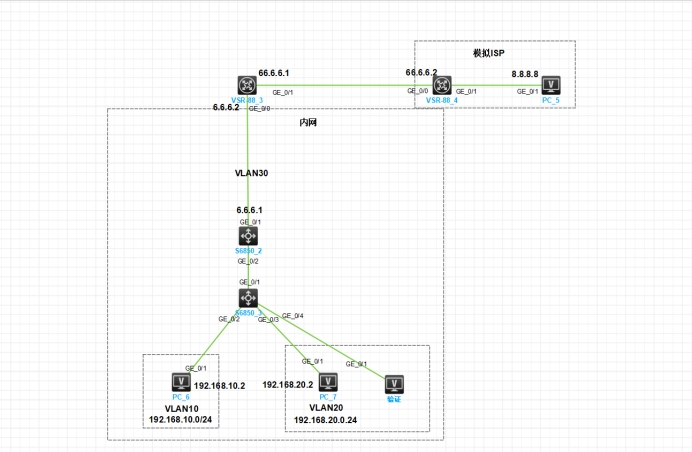

本次采用H3C的模拟器来完成模拟配网,网络拓扑如下图

实施思路

Step1 使用S6850_2作为DHCP服务器,并配置网关实现VLAN 10 20之间的互通,然后配置DHCP服务器让PC_6,PC_7自动获取各VLAN配置的DHCP服务器分配的IP,实现内网的打通.

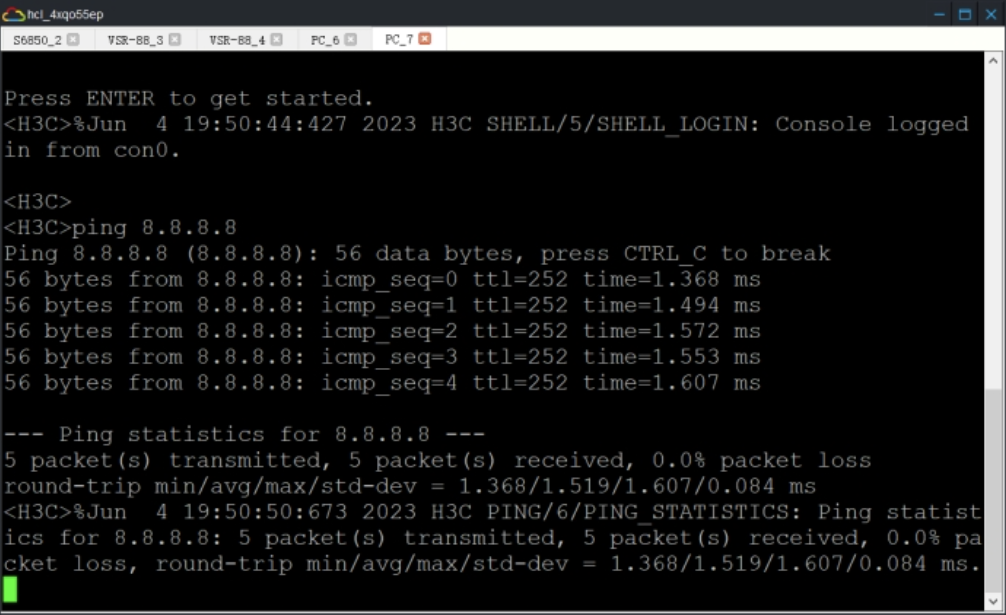

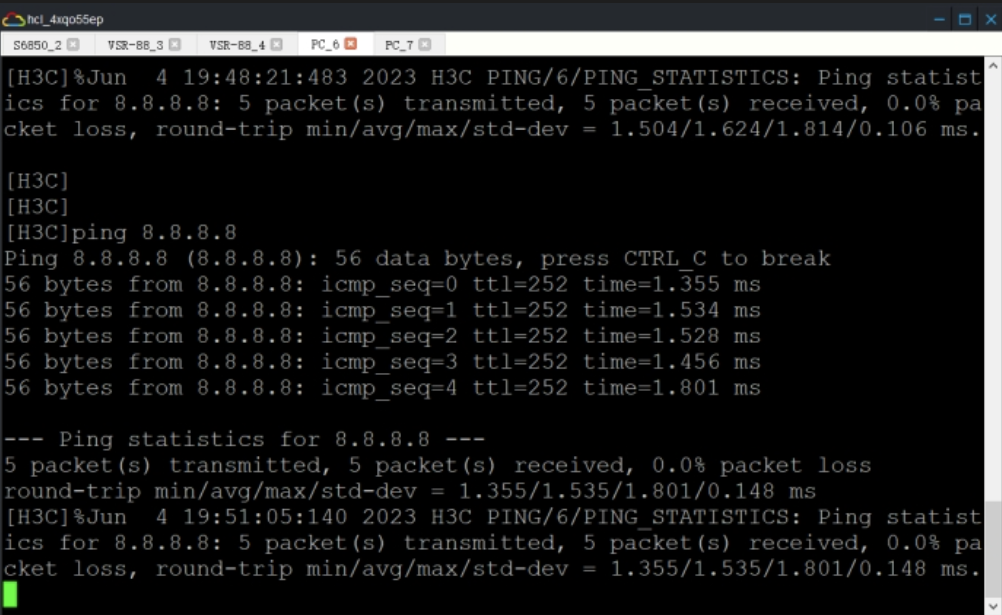

Step2 配置VSR88_3接入模拟ISP,并实现内网地址NAT访问到外网模拟服务器(8.8.8.8)

实施过程

内网部分

配置VLAN

S6850_3:

sys

vlan 10 20

int g1/0/2

port link-type access

port access vlan 10

int g1/0/3

port link-type access

port access vlan 20

int g1/0/1

port link-type trunk

port trunk permit vlan 10 20

quit

S6850_2:

sys

vlan 10 20

int vlan 10

ip add 192.168.10.1 255.255.255.0

int vlan 20

ip add 192.168.20.1 255.255.255.0

int g1/0/2

port link-type trunk

port trunk permit vlan 10 20

Quit

配置 DHCP

Dhcp select global

S6850_2:

dhcp enable

dhcp server ip-pool vlan10

gateway-list 192.168.10.1

network 192.168.10.0 mask 255.255.255.0

dns-list 192.168.10.1

expired day 1

quit

dhcp server ip-pool vlan20

gateway-list 192.168.20.1

network 192.168.20.0 mask 255.255.255.0

dns-list 192.168.20.1

expired day 1

quit

int vlan 10

dhcp server apply ip-pool vlan10

int vlan 20

dhcp server apply ip-pool vlan20

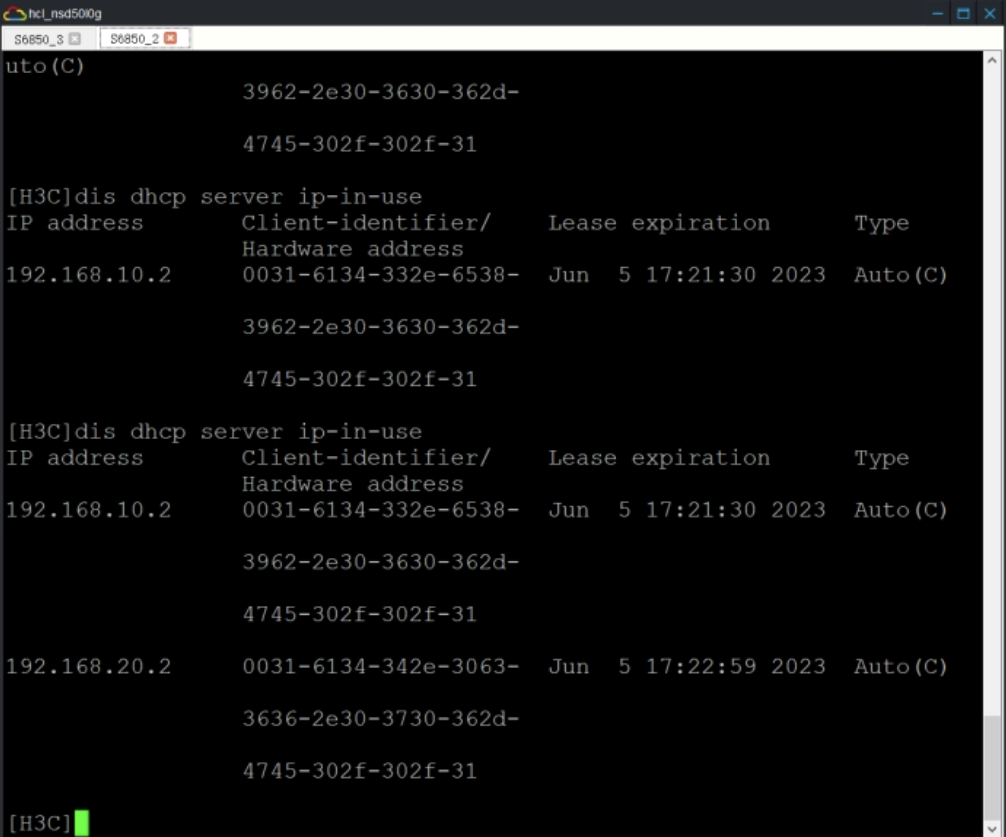

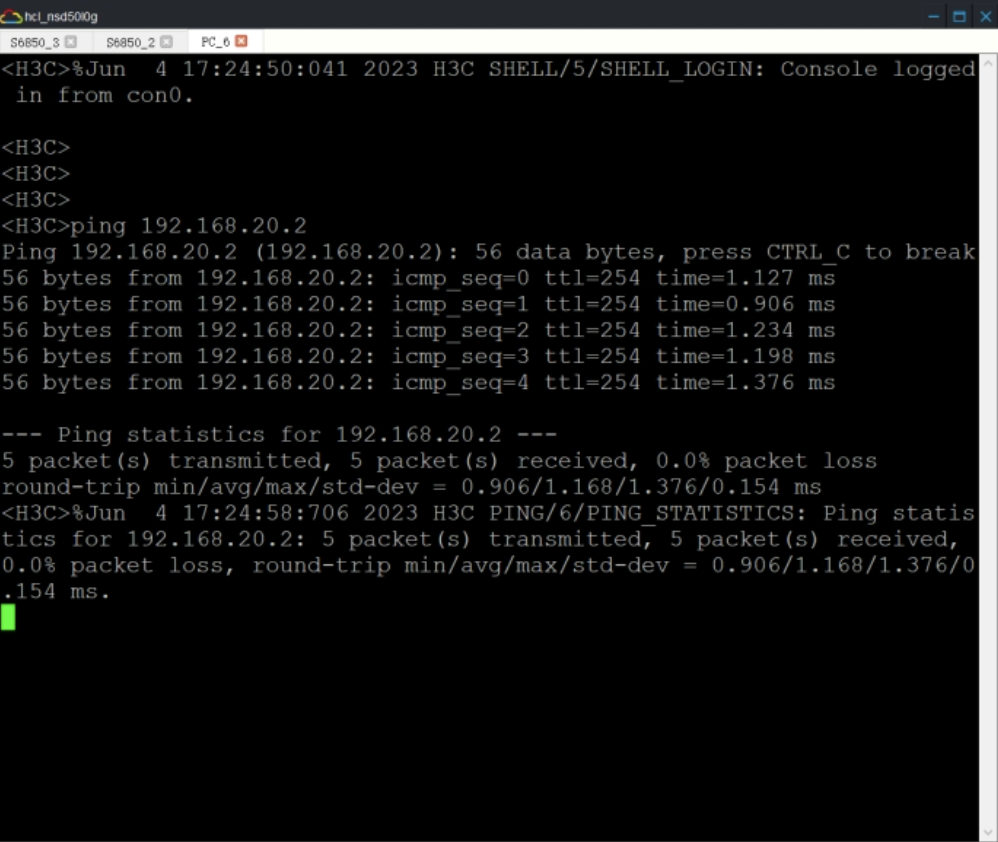

内网部分验证

dis dhcp server ip-in-use

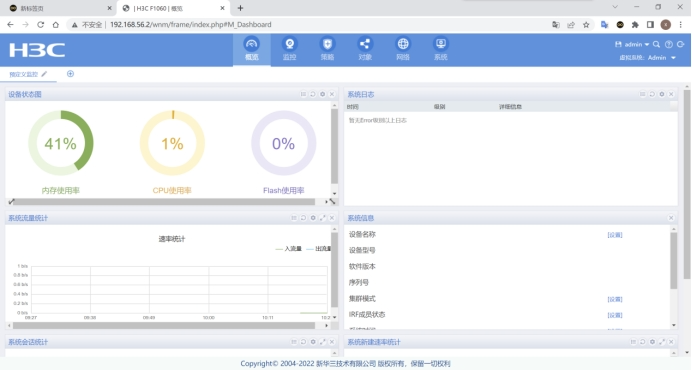

防火墙部分

F1090_9:

开启Web界面

sys

ip http enable

ip https enable

interface g1/0/0 //接口ip,根据所连接的网卡进行改动

ip address 192.168.56.2 24

quit

security-zone name trust //安全域

import interface g1/0/0 //把接口加入安全域

quit

object-policy ip manage

rule pass //规则动作

zone-pair security source trust destination local //域间应用

object-policy apply ip manage //创建对象策略

local-user admin class manage //创建登入web的用户名和密码

password simple qwe123123123

service-type http https //启用http和https的功能

authorization-attribute user-role network-admin

配置管理接口 三层 不受控协议 全选

配置WAN 设置二层 untrust

配置LAN 设置二层 trust

配置 DMZ 设置二层 DMZ

外网部分

VSR88_3:

int g0/0/0

ip add 6.6.6.2 255.255.255.0

int g0/0/1

ip add 66.6.6.1 255.255.255.0

quit

ip route-static 0.0.0.0 0.0.0.0 66.6.6.2

ip route-static 192.168.10.0 255.255.255.0 6.6.6.1

ip route-static 192.168.20.0 255.255.255.0 6.6.6.1

acl basic 2000

rule permit source 192.168.10.0 0.0.0.255

rule permit source 192.168.20.0 0.0.0.255

int g0/0/1

nat outbound 2000

S6850_2:

vlan 30

int vlan 30

ip add 6.6.6.1 255.255.255.0

int g1/0/1

port link-type access

port access vlan 30

quit

ip route-static 0.0.0.0 0.0.0.0 6.6.6.2

VSR88_4:

int g0/0/0

ip add 66.6.6.2 255.255.255.0

int g0/0/1

ip add 8.8.8.1 255.255.255.0

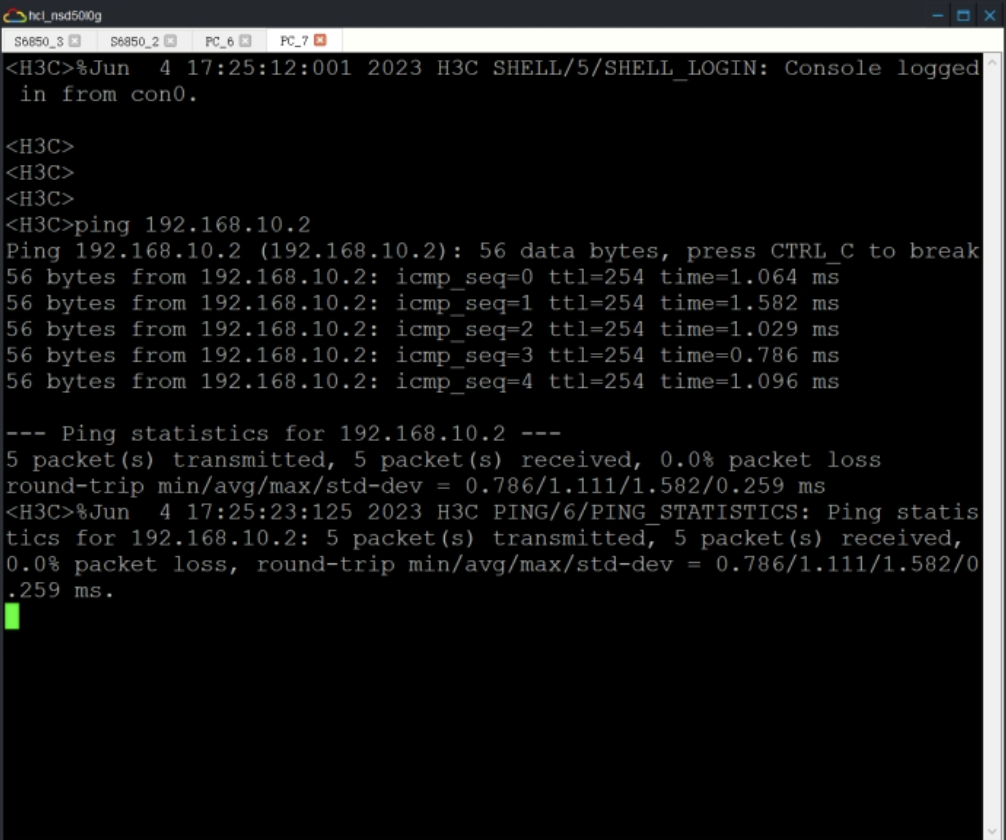

外网部分验证